ผู้ก่อภัยคุกคามใช้การโจมตีแบบ Cascading Shadows เพื่อหลีกเลี่ยงการตรวจจับและการวิเคราะห์ที่ซับซ้อน

ผู้ก่อภัยคุกคามใช้การโจมตีแบบ Cascading Shadows เพื่อหลีกเลี่ยงการตรวจจับและการวิเคราะห์ที่ซับซ้อน

แคมเปญฟิชชิ่งที่มีความซับซ้อนและมีระดับหลายชั้น โดยมีชื่อเรียกว่า “Cascading Shadows” ซึ่งถูกค้นพบโดยนักวิจัยของ Palo Alto Networks Unit 42 ในเดือนธันวาคม 2024 แคมเปญนี้มีเป้าหมายเพื่อส่งมอลแวร์หลายสายพันธุ์ เช่น Agent Tesla, RemcosRAT และ XLoader ผ่านกระบวนการโจมตีที่แบ่งเป็นขั้นตอนเล็ก ๆ อย่างตั้งใจเพื่อป้องกันไม่ให้เครื่องมือรักษาความปลอดภัยแบบดั้งเดิมตรวจจับได้

ขั้นตอนเริ่มต้นด้วยการส่งอีเมลฟิชชิ่งปลอมแปลงให้ผู้รับเปิดไฟล์แนบในรูปแบบ .7z ซึ่งไฟล์นี้ซ่อนไฟล์สคริปต์นามสกุล .jse ที่ดูเหมือนเอกสารที่ถูกต้อง โดยมักจะใช้ภาษาที่ดูเหมือนการสื่อสารทางธุรกิจ เช่นการยืนยันการชำระเงินหรือการตรวจสอบคำสั่งซื้อ หลังจากผู้ใช้เปิดไฟล์ สคริปต์จะทำการดาวน์โหลด payload ผ่าน PowerShell จากโดเมนที่ไม่น่าเชื่อถือและจากนั้นจะแบ่งเส้นทางการทำงานไปสู่การเรียกใช้งาน executable ที่ถูกคอมไพล์ด้วยเทคโนโลยี .NET หรือ AutoIt

จุดที่น่าสนใจคือ ผู้โจมตีใช้เทคนิค “process hollowing” โดยการฉีด shellcode ที่ถอดรหัสแล้วเข้าไปในกระบวนการที่เชื่อถือได้ของระบบ เช่น RegAsm.exe หรือ RegSvcs.exe ทำให้มอลแวร์ทำงานภายใต้โปรเซสที่ดูเหมือนถูกต้องและหลีกเลี่ยงการตรวจจับจากเครื่องมือแอนตี้ไวรัส นอกจากนี้ในแนวทาง AutoIt ผู้โจมตียังได้ใช้สคริปต์ใน AutoIt เพื่อถอดรหัสและเรียกใช้งาน shellcode โดยใช้เทคนิคการโหลดในหน่วยความจำแบบ reflective ซึ่งช่วยหลีกเลี่ยงการค้นพบในกระบวนการวิเคราะห์แบบ static

ในที่สุด payload สุดท้ายที่ถูกใช้งานคือเวอร์ชันของ Agent Tesla ซึ่งมีความสามารถในการรวบรวมข้อมูลรับรองและส่งออกข้อมูลผ่าน FTP ไปยังเซิร์ฟเวอร์ที่ผู้โจมตีควบคุม โดยใช้ข้อมูลรับรองที่ถูกฝังไว้ในโค้ด แนวทางนี้เป็นตัวอย่างของการใช้เทคนิค “living-off-the-land” ที่ผู้โจมตีใช้เครื่องมือและทรัพยากรที่มีอยู่ในระบบเพื่อซ่อนเร้นเจตนาโจมตี ทำให้แคมเปญมีความยืดหยุ่นและท้าทายในการตรวจจับได้มากขึ้น

แม้ว่าแคมเปญ “Cascading Shadows” จะมีความซับซ้อนและแบ่งการทำงานออกเป็นหลายขั้นตอน แต่ระบบรักษาความปลอดภัยสมัยใหม่ เช่น Advanced WildFire ของ Palo Alto Networks และ Cortex XDR ที่เน้นการตรวจจับแบบพฤติกรรมก็สามารถระบุและวิเคราะห์ทุกขั้นตอนของการโจมตีนี้ได้ ข่าวนี้จึงเป็นเครื่องเตือนใจให้กับองค์กรต่าง ๆ ในเรื่องการปรับปรุงมาตรการและกลยุทธ์ด้านความปลอดภัย เพื่อความสามารถในการรับมือกับเทคนิคการโจมตีที่มีความซับซ้อนในยุคไซเบอร์ที่เปลี่ยนแปลงอย่างรวดเร็วในอนาคต

ที่มา: Cybersecuritynews

ติดต่อสอบถามเกี่ยวกับผลิตภัณฑ์ AntiVirus, DLP, MDM, Laptop, PC, Server, และผลิตภัณฑ์ไอทีอื่นๆอีกมากมายทั้ง Hardware และ Software พร้อมเสนอราคาที่คุ้มค่าและการบริการที่เปี่ยมประสิทธิภาพ

Mobile: 09 5368 5898

Tel: 0 2093 1625

Fax: 0 2093 1675 (Auto)

Email: sales@ampomicrosys.com

Latest Articles

ผู้ให้บริการระบบคลาวด์ที่ดีที่สุด 25 อันดับแรก (ทั้งแบบสาธารณะและส่วนตัว) ในปี 2025

เครื่องมือ Tor Oniux ใหม่ทำให้การรับส่งข้อมูลเครือข่ายของแอพ Linux ไม่ระบุตัวตน

การควบคุมแอพพลิเคชั่น Windows Defender ถูกข้ามไปโดยใช้ช่องโหว่ของเบราว์เซอร์ที่ใช้งานได้

BianLian และ RansomExx ใช้ประโยชน์จากช่องโหว่ SAP NetWeaver เพื่อติดตั้งโทรจัน PipeMagic

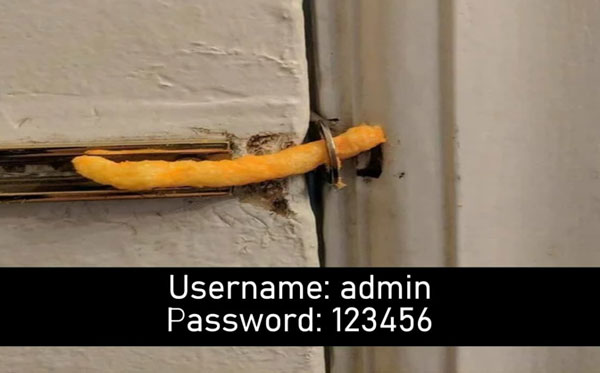

Admin และ 123456 ยังคงเป็นรหัสผ่านที่ถูกใช้งานมากที่สุดในการโจมตี FTP