แคมเปญ Ransomware จำนวนมากโจมตี S3 Buckets โดยใช้คีย์ AWS ที่ถูกขโมย

แคมเปญ Ransomware จำนวนมากโจมตี S3 Buckets โดยใช้คีย์ AWS ที่ถูกขโมย

แคมเปญแรนซัมแวร์ในระดับใหญ่ที่ใช้คีย์การเข้าถึง AWS (AWS Access Keys) ที่ถูกขโมยมาจำนวนกว่า 1,200 ตัวเพื่อเข้ารหัสข้อมูลใน S3 Buckets ซึ่งเป็นบริการเก็บข้อมูลบนคลาวด์ของ Amazon โดยมีฐานข้อมูลที่รวบรวม AWS Secret Keys มากกว่า 158 ล้านรายการอยู่ด้วย และในจำนวนดังกล่าวพบว่ามีข้อมูลรับรองที่ยังใช้งานได้ประมาณ 1,229 รายการ ส่งผลให้แฮกเกอร์สามารถเข้าถึงและเข้ารหัสข้อมูลใน bucket ได้อย่างไม่ทันสังเกต

ในแคมเปญนี้ ผู้โจมตีใช้เทคนิคที่เรียกว่า “silent compromise” โดยการสร้างกุญแจเข้ารหัสของตนเองด้วยมาตรฐาน AES-256 ผ่านคุณสมบัติ Server-Side Encryption with Customer-Provided Keys (SSE-C) ของ AWS S3 ทำให้ข้อมูลถูกล็อกโดยไม่เกิดการแจ้งเตือนหรือบันทึกการลบไฟล์ตามปกติ เหตุผลนี้ทำให้บางครั้งเจ้าของระบบอาจไม่ทันสังเกตว่ามีการเข้ารหัสข้อมูลเกิดขึ้น จนนำไปสู่การวางรหัสเรียกร้องค่าไถ่ในไฟล์ “warning.txt” ที่พบในแต่ละ bucket โดยกำหนดค่าไถ่ประมาณ 0.3 BTC (ประมาณ 25,000 ดอลลาร์สหรัฐ)

นักวิจัยสันนิษฐานว่าปริมาณของคีย์ที่ถูกขโมยมานั้นเกิดจากความผิดพลาดในการจัดการความปลอดภัย เช่น การเผยแพร่ข้อมูลรับรองในที่สาธารณะบนแพลตฟอร์มอย่าง GitHub หรือการตั้งค่าในเครื่องมือ CI/CD ที่ไม่รัดกุม รวมถึงบัญชีผู้ใช้ AWS IAM ที่มีการตั้งค่ารักษาความปลอดภัยที่ล้าสมัย ทำให้แฮกเกอร์สามารถรวบรวมข้อมูลที่จำเป็นมาใช้ในแคมเปญโจมตีนี้ได้ในระดับอัตโนมัติ

เพื่อรับมือกับเหตุการณ์ในครั้งนี้ นักวิจัยแนะนำให้องค์กรที่ใช้ AWS S3 ตรวจสอบและรีเฟรชมาตรการรักษาความปลอดภัยอย่างเร่งด่วน โดยเน้นการตรวจสอบและอัปเดต AWS IAM credentials อย่างสม่ำเสมอ ใช้ token ที่มีอายุสั้นในการเข้าถึง และควบคุมการใช้งาน SSE-C ร่วมกับการล็อกการใช้งานอย่างเข้มงวด เพื่อป้องกันข้อมูลจากการถูกโจมตีในอนาคต

ท้ายที่สุด การโจมตีครั้งนี้เป็นสัญญาณเตือนให้กับองค์กรทั่วโลกที่พึ่งพา AWS S3 buckets ตระหนักถึงความเสี่ยงจากการจัดการข้อมูลรับรองที่ไม่เข้มงวด ซึ่งหากปล่อยไว้โดยไม่รีบปรับปรุงมาตรการรักษาความปลอดภัย อาจนำไปสู่ความเสี่ยงจากการถูกโจมตีโดยแรนซัมแวร์ในระดับที่ส่งผลกระทบต่อการดำเนินงานขององค์กรได้อย่างรุนแรง

ที่มา: Hackread

ติดต่อสอบถามเกี่ยวกับผลิตภัณฑ์ AntiVirus, DLP, MDM, Laptop, PC, Server, และผลิตภัณฑ์ไอทีอื่นๆอีกมากมายทั้ง Hardware และ Software พร้อมเสนอราคาที่คุ้มค่าและการบริการที่เปี่ยมประสิทธิภาพ

Mobile: 09 5368 5898

Tel: 0 2093 1625

Fax: 0 2093 1675 (Auto)

Email: sales@ampomicrosys.com

Latest Articles

ผู้ให้บริการระบบคลาวด์ที่ดีที่สุด 25 อันดับแรก (ทั้งแบบสาธารณะและส่วนตัว) ในปี 2025

เครื่องมือ Tor Oniux ใหม่ทำให้การรับส่งข้อมูลเครือข่ายของแอพ Linux ไม่ระบุตัวตน

การควบคุมแอพพลิเคชั่น Windows Defender ถูกข้ามไปโดยใช้ช่องโหว่ของเบราว์เซอร์ที่ใช้งานได้

BianLian และ RansomExx ใช้ประโยชน์จากช่องโหว่ SAP NetWeaver เพื่อติดตั้งโทรจัน PipeMagic

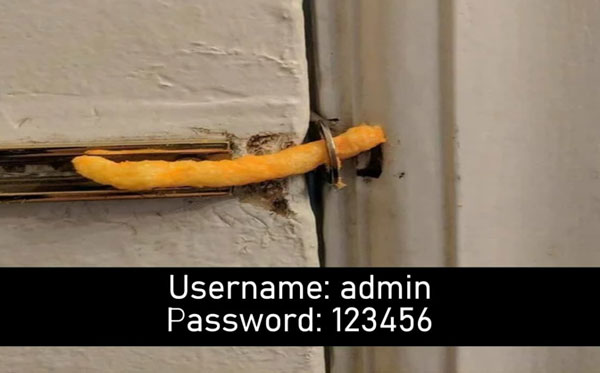

Admin และ 123456 ยังคงเป็นรหัสผ่านที่ถูกใช้งานมากที่สุดในการโจมตี FTP