RCE ก่อนการตรวจสอบสิทธิ์ SSH ของ Erlang/OTP ที่สำคัญนั้น

RCE ก่อนการตรวจสอบสิทธิ์ SSH ของ Erlang/OTP ที่สำคัญนั้น "ง่ายอย่างน่าประหลาดใจ" ต่อการใช้ประโยชน์ แก้ไขได้แล้วตอนนี้

มีช่องโหว่ที่ร้ายแรงในระบบ SSH ของ Erlang/OTP (CVE-2025-32433) ซึ่งเกิดจากการจัดการข้อความก่อนยืนยันตัวตน (pre-authentication) ที่ไม่เหมาะสม ทำให้นักโจมตีสามารถส่งคำสั่งและรันโค้ดจากระยะไกลได้โดยไม่ต้องผ่านการตรวจสอบสิทธิ์ โดยผลกระทบที่อาจเกิดขึ้นสูงมาก เพราะการรันคำสั่งเหล่านั้นมักจะดำเนินการภายใต้สิทธิ์ของ daemon ซึ่งในหลายกรณีทำงานในฐานะ root ทำให้ผู้โจมตีสามารถควบคุมระบบได้อย่างเต็มที่

นักวิจัยจากมหาวิทยาลัย Bochum ในเยอรมัน (รวมถึง Fabian Bäumer, Marcus Brinkmann, Marcel Maehren และ Jörg Schwenk) เป็นผู้ค้นพบข้อบกพร่องนี้ ในขณะเดียวกัน Horizon3’s Attack Team ก็ได้สร้างและเผยแพร่พิสูจน์โค้ด (PoC) ที่แสดงให้เห็นว่าช่องโหว่นี้สามารถถูกโจมตีได้อย่างง่ายดาย เช่น การเขียนไฟล์ในฐานะ root และแนะนำให้ผู้ดูแลระบบรีบอัปเกรดระบบเป็นเวอร์ชั่นที่แก้ไขแล้ว (25.3.2.10 สำหรับสายแรก และ 26.2.4 สำหรับสายเวอร์ชั่นที่ต่อไป) โดยเร่งด่วนก่อนที่พิสูจน์โค้ดจะถูกเปิดเผยสู่สาธารณะมากขึ้น หรือในกรณีที่ไม่สามารถอัปเดตได้ ควรจำกัดการเข้าถึง SSH ให้เฉพาะกับ IP ที่เชื่อถือได้หรือปิดการใช้งาน SSH daemon หากไม่ได้มีความจำเป็น เนื่องจากผลกระทบนี้อาจส่งผลต่อระบบที่ต้องการความคงทนสูง เช่น ในโครงสร้างพื้นฐานของโทรคมนาคมและระบบที่มีความพร้อมใช้งานสูง

ที่มา: Bleepingcomputer

ติดต่อสอบถามเกี่ยวกับผลิตภัณฑ์ AntiVirus, DLP, MDM, Laptop, PC, Server, และผลิตภัณฑ์ไอทีอื่นๆอีกมากมายทั้ง Hardware และ Software พร้อมเสนอราคาที่คุ้มค่าและการบริการที่เปี่ยมประสิทธิภาพ

Mobile: 09 5368 5898

Tel: 0 2093 1625

Fax: 0 2093 1675 (Auto)

Email: sales@ampomicrosys.com

Latest Articles

ผู้ให้บริการระบบคลาวด์ที่ดีที่สุด 25 อันดับแรก (ทั้งแบบสาธารณะและส่วนตัว) ในปี 2025

เครื่องมือ Tor Oniux ใหม่ทำให้การรับส่งข้อมูลเครือข่ายของแอพ Linux ไม่ระบุตัวตน

การควบคุมแอพพลิเคชั่น Windows Defender ถูกข้ามไปโดยใช้ช่องโหว่ของเบราว์เซอร์ที่ใช้งานได้

BianLian และ RansomExx ใช้ประโยชน์จากช่องโหว่ SAP NetWeaver เพื่อติดตั้งโทรจัน PipeMagic

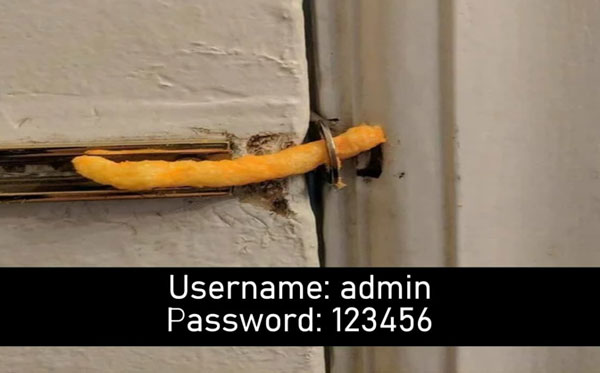

Admin และ 123456 ยังคงเป็นรหัสผ่านที่ถูกใช้งานมากที่สุดในการโจมตี FTP